Sicherheit: Malware greift Router durch Smartphones an

Eine neue Malware namens Switcher, die sich in Android-Apps versteckt, greift über das Smartphone den damit verbundenen Router an und versucht, den DNS zu ändern. Bisher beschränkt sich die Malware hauptsächlich auf China und auf bestimmte Router-Modelle.

Forscher der Kaspersky Labs fanden eine neue Malware und tauften sie auf den Namen Trojan.AndroidOS.Switcher. Bisher taucht die Malware in Android-Apps für den chinesischen Markt auf. Betroffen sind aktuell gefälschte Apps für die Suchmaschine Baidu (com.baidu.com) und Wifilocating (com.snda.wifi), eine App zum Auffinden von Hotspots. Sind die Apps installiert, richten sie auf dem Smartphone keinen weiteren Schaden an, sondern versuchen, sich in den WLAN-Router einzuloggen, mit dem das Smartphone verbunden ist.

Angriff auf Standardpasswörter

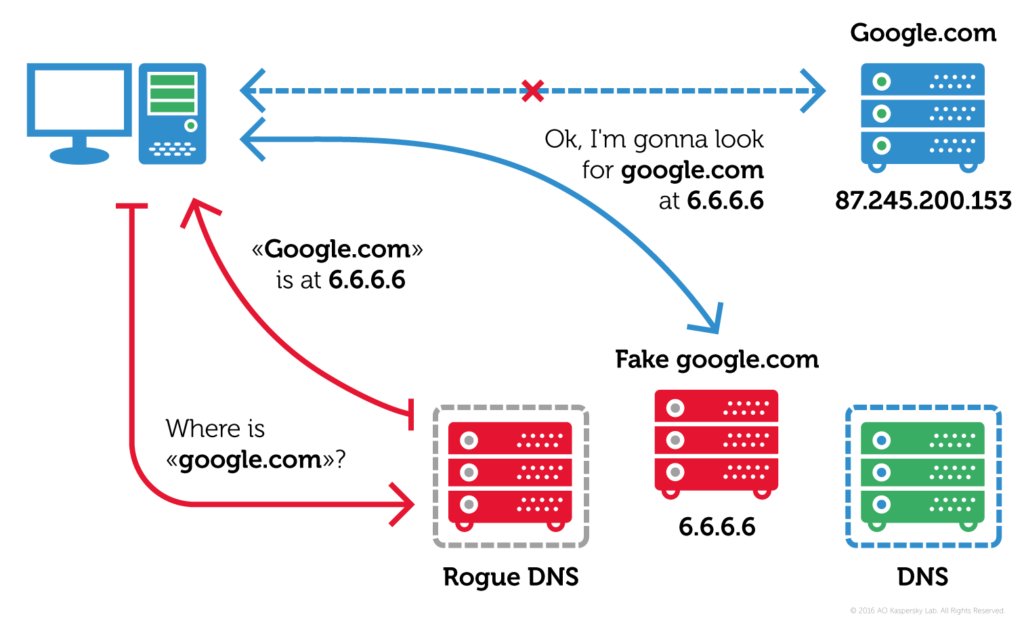

Dazu wird ein Brute-Force-Angriff gegen die Administrationsoberfläche des Routers eingesetzt, der mit Hilfe von JavaScript verschiedene Kombinationen von Benutzernamen und Passwörtern durchprobiert, wie Nikita Buchka von den Kaspersky Labs im Firmenblog berichtet. Dabei wird in diesem Fall der Benutzername admin mit verschiedenen Zahlenkombinationen durchprobiert. Ist der Angriff erfolgreich, ändert die Malware die Adressen der DNS-Server in den Router-Einstellungen. Die geänderten Adressen leiten dann alle Anfragen im angegriffenen WLAN-Netzwerk auf Server der Kriminellen um. Nach der Analyse des Schadcodes gelangte Buchka zu der Ansicht, dass in der jetzigen Form die Malware lediglich TP-LINK WLAN-Router angreifen kann.

Bisher hauptsächlich China

Diese DNS-Hijack genannte Methode erlaubt im Erfolgsfall den Angreifern, weitere schädliche Software in den gekaperten Netzwerken zu verbreiten. Dies gelingt, da viele Router in der Standardkonfiguration die eingetragenen DNS-Server auf die angeschlossenen Geräte übertragen. Das erfolgreiche Eindringen in einen Router wird dann einem Command & Control-Server gemeldet, der den Router in eine Liste einträgt, um anschließend weitere Malware zu verteilen oder Phishing-Attacken zu starten. Bis gestern gelang es den Angreifern fast 1.300 Router hauptsächlich in China zu übernehmen.

Testballon

DNS-Hijacking ist nicht einfach zu entdecken und die gefälschten DNS-Einträge überleben auch einen Neustart des Routers. Für den Fall, dass die DNS-Einträge der Angreifer zeitweise abgeschaltet werden müssen, sorgt als alternativer DNS der Eintrag von Googles DNS-Server 8.8.8.8 dafür, dass der Angriff nicht auffällt. Dass derzeit nur Router von TP-LINK angegriffen werden, liegt nicht an der Unfähigkeit der Malware – diese ist für weitere Router-Hersteller vorbereitet. Von daher liegt die Vermutung nahe, dass diese erste Welle lediglich ein Testballon ist.