Hallo,

Ich hatte ja schon einen Thread zur Hardware-Wahl.

Jetzt zur Einstellung.

Mein Huawei Wechselrichter hat einen recht schlechten Netzwerk-Dongel.

Deshalb ist empfohlen, ihn über eine Netzwerk-Brücke über das von ihm selbst aufgespannte WLAN (da ist der WR also AP) über eine Netzwerkbrücke zu verbinden.

Ich folge dieser Anleitung:

https://skyboo.net/2021/07/how-to-connect-to-sun2000-from-dd-wrt/

Das funktioniert auch soweit als dass der WR im Webinterface angezeigt wird. Auch bekommt er eine IP (192.168.200.1).

Der AP selbst hat die IP aus meinem Heimnetzwerk 192.168.177.2

Jetzt funktioniert aber noch kein Ping vom Laptop auf die 192.168.200.1. Das ist soweit ja logisch, als dass der Router (fritzbox) nicht weiß, wie er die 200.1 erreichen soll.

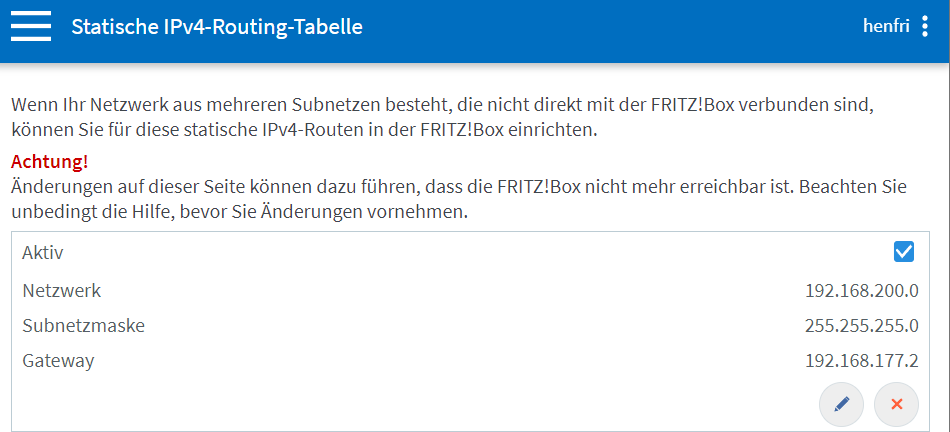

Also habe ich eine statische Route in der Fritz Box erstellt:

War das richtig?

Dennoch geht ein Ping auf die 200.1 nicht.

Wenn ich mich auf dem dd-wrt router per telnet anmelde, dann geht der Ping auf die 200.1

Was mache ich noch falsch?

Gruß,

Hendrik

Ich hatte ja schon einen Thread zur Hardware-Wahl.

Jetzt zur Einstellung.

Mein Huawei Wechselrichter hat einen recht schlechten Netzwerk-Dongel.

Deshalb ist empfohlen, ihn über eine Netzwerk-Brücke über das von ihm selbst aufgespannte WLAN (da ist der WR also AP) über eine Netzwerkbrücke zu verbinden.

Ich folge dieser Anleitung:

https://skyboo.net/2021/07/how-to-connect-to-sun2000-from-dd-wrt/

Das funktioniert auch soweit als dass der WR im Webinterface angezeigt wird. Auch bekommt er eine IP (192.168.200.1).

Der AP selbst hat die IP aus meinem Heimnetzwerk 192.168.177.2

Jetzt funktioniert aber noch kein Ping vom Laptop auf die 192.168.200.1. Das ist soweit ja logisch, als dass der Router (fritzbox) nicht weiß, wie er die 200.1 erreichen soll.

Also habe ich eine statische Route in der Fritz Box erstellt:

War das richtig?

Dennoch geht ein Ping auf die 200.1 nicht.

Wenn ich mich auf dem dd-wrt router per telnet anmelde, dann geht der Ping auf die 200.1

Was mache ich noch falsch?

Gruß,

Hendrik