Xiaolong

Lieutenant

- Registriert

- Sep. 2008

- Beiträge

- 761

Moin Forumianer,

ich habe da so ein Problem mit meinem WireGuard Server auf dem OpenWRT. Habe alle Tutorials durch, es will einfach nicht und ich weiß nicht ob ich etwas banales übersehe, oder wir hier vor einem größeren Problemberg stehen.

Ich habe hier im Netzwerk einen Linksys WRT3200ACM Router mit der OpenWrt 19.07.3 r11063-85e04e9f46 / LuCI openwrt-19.07 Firmware am Laufen. Kernel Version ist 4.14.180. Mein internes Netz ist die 172.16.1.0/24. Als DynDNS Dienst habe ich ddns.net eingerichtet. Auf dem Router habe ich dazu ddns-scripts in der Version 2.7.8-13 inkl. ddns-scripts_no-ip_com in der Version 2.7.8-13 laufen. Die Verbindung von außen funktioniert auch. Habe den Port 80 Testweise mal freigegeben und von der Außenwelt darauf zugegriffen, es erscheint die Weboberfläche zum Anmelden, also ist die Funktion gegeben.

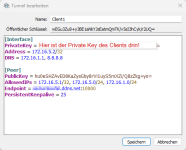

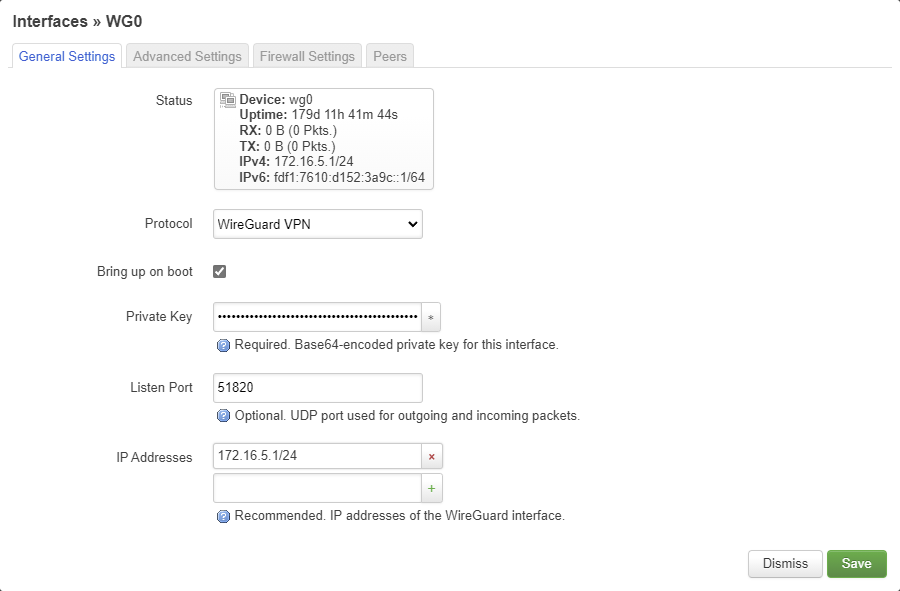

Ich habe ein Interface WG0 mit den folgenden Einstellungen angelegt:

Das KeyPair, bzw. beide KeyPairs habe ich angelegt und in die dafür vorgesehenen Felder eingetragen. Zumindest bin ich der Meinung, das getan zu haben bin mir da nicht sicher. Ich kriege ja folgende KeyPairs:

ServerPublic und ServerPrivate

ClientPublic und ClientPrivate

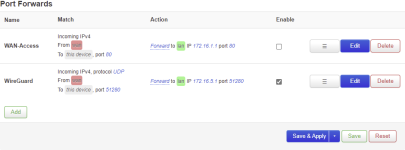

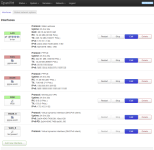

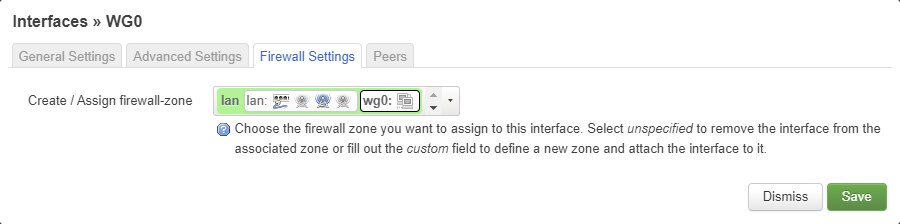

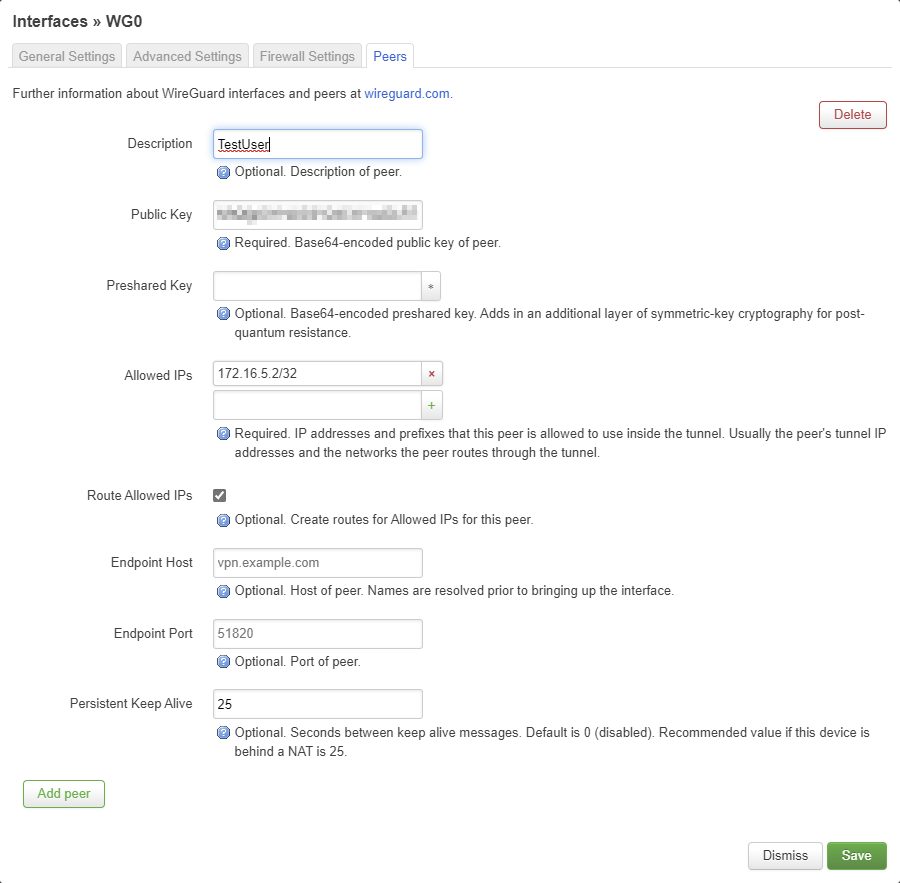

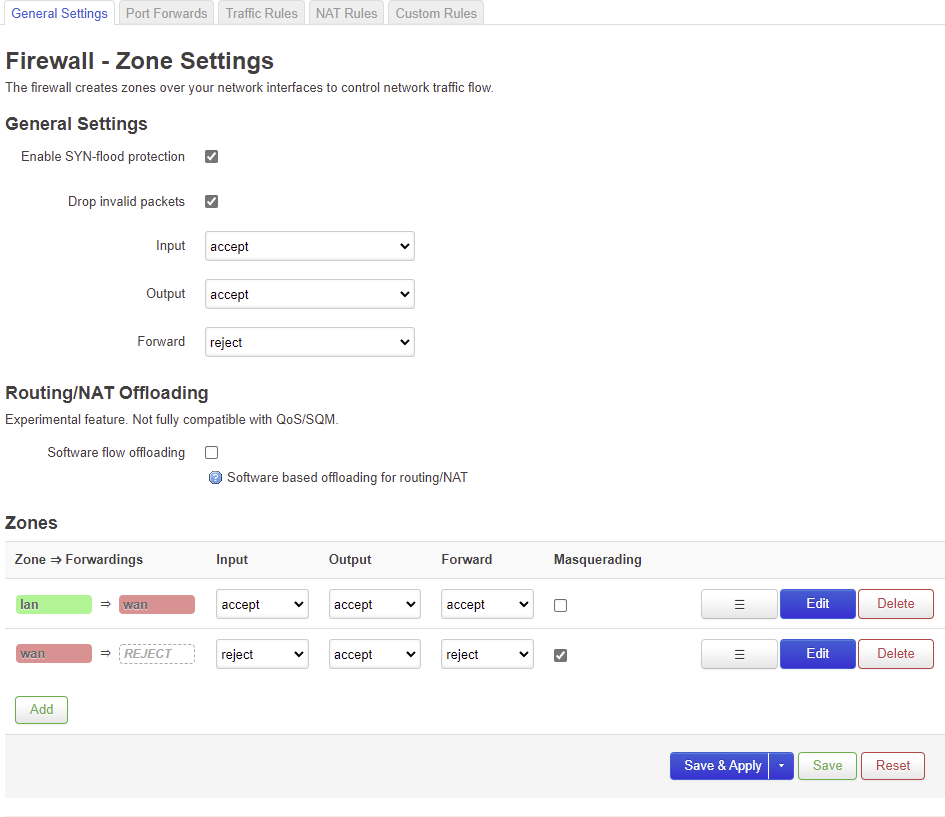

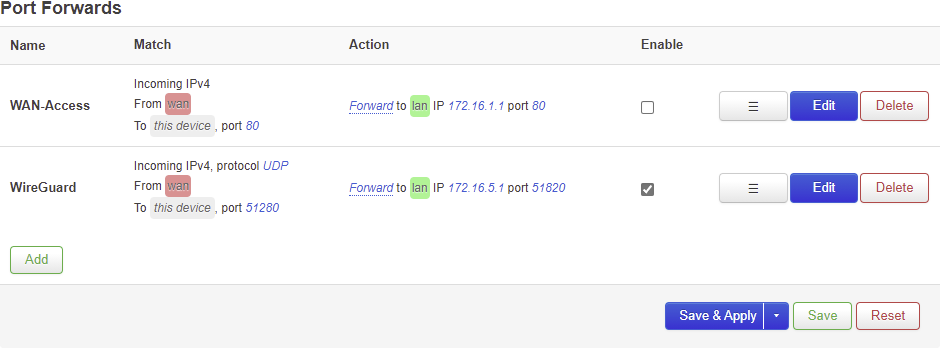

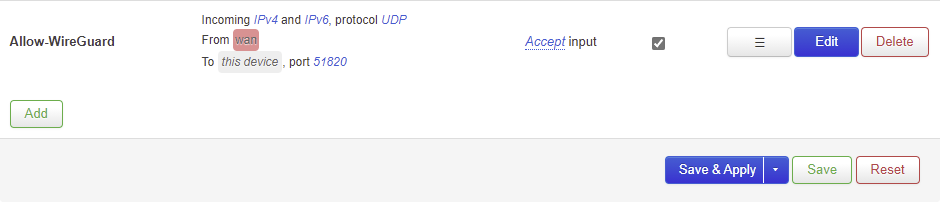

Nun trage ich beim Server den ServerPrivte_Key ein (im Bild 1 das mit den Sternchen) und bei der Wireguard Software unter [Interface] "PrivateKey =" den ServerPublic-Key. Dann trage ich bei dem Tab mit den Peers im OpenWRT den PublicClient-Key ein und bei [Peer] in der Software unter "PublicKey =" den ClientPrivate ein, richtig? (Ich habe es auch andersherum probiert, funktioniert genausowenig). Anschließend habe ich folgende Firewall und Traffic-Rules eingerichtet:

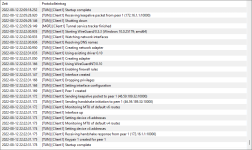

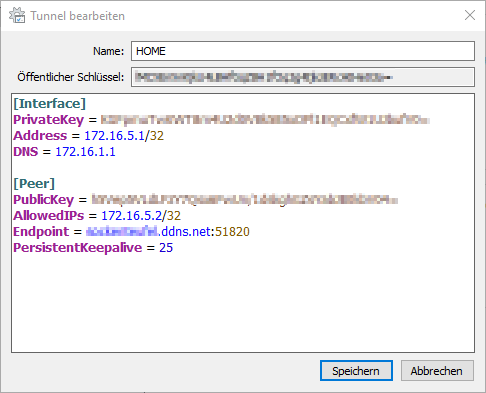

Jetzt habe ich in der Software die AllowedIPs, DNS und Endpoint eingetragen und es passiert... gar nichts

Sieht dann so aus:

Weiß jemand Rat? Habe sämtliche Tutorials durch und weiß nun nicht wie das funktioniert :/ Ich weiß auch nicht ob ich das mit den Keys richtig verstanden habe und wie und was genau, aber ich bin langsam mit meinem Latein am Ende...

Beste Grüße,

Xiao

ich habe da so ein Problem mit meinem WireGuard Server auf dem OpenWRT. Habe alle Tutorials durch, es will einfach nicht und ich weiß nicht ob ich etwas banales übersehe, oder wir hier vor einem größeren Problemberg stehen.

Ich habe hier im Netzwerk einen Linksys WRT3200ACM Router mit der OpenWrt 19.07.3 r11063-85e04e9f46 / LuCI openwrt-19.07 Firmware am Laufen. Kernel Version ist 4.14.180. Mein internes Netz ist die 172.16.1.0/24. Als DynDNS Dienst habe ich ddns.net eingerichtet. Auf dem Router habe ich dazu ddns-scripts in der Version 2.7.8-13 inkl. ddns-scripts_no-ip_com in der Version 2.7.8-13 laufen. Die Verbindung von außen funktioniert auch. Habe den Port 80 Testweise mal freigegeben und von der Außenwelt darauf zugegriffen, es erscheint die Weboberfläche zum Anmelden, also ist die Funktion gegeben.

Ich habe ein Interface WG0 mit den folgenden Einstellungen angelegt:

Das KeyPair, bzw. beide KeyPairs habe ich angelegt und in die dafür vorgesehenen Felder eingetragen. Zumindest bin ich der Meinung, das getan zu haben bin mir da nicht sicher. Ich kriege ja folgende KeyPairs:

ServerPublic und ServerPrivate

ClientPublic und ClientPrivate

Nun trage ich beim Server den ServerPrivte_Key ein (im Bild 1 das mit den Sternchen) und bei der Wireguard Software unter [Interface] "PrivateKey =" den ServerPublic-Key. Dann trage ich bei dem Tab mit den Peers im OpenWRT den PublicClient-Key ein und bei [Peer] in der Software unter "PublicKey =" den ClientPrivate ein, richtig? (Ich habe es auch andersherum probiert, funktioniert genausowenig). Anschließend habe ich folgende Firewall und Traffic-Rules eingerichtet:

Jetzt habe ich in der Software die AllowedIPs, DNS und Endpoint eingetragen und es passiert... gar nichts

Sieht dann so aus:

Weiß jemand Rat? Habe sämtliche Tutorials durch und weiß nun nicht wie das funktioniert :/ Ich weiß auch nicht ob ich das mit den Keys richtig verstanden habe und wie und was genau, aber ich bin langsam mit meinem Latein am Ende...

Beste Grüße,

Xiao