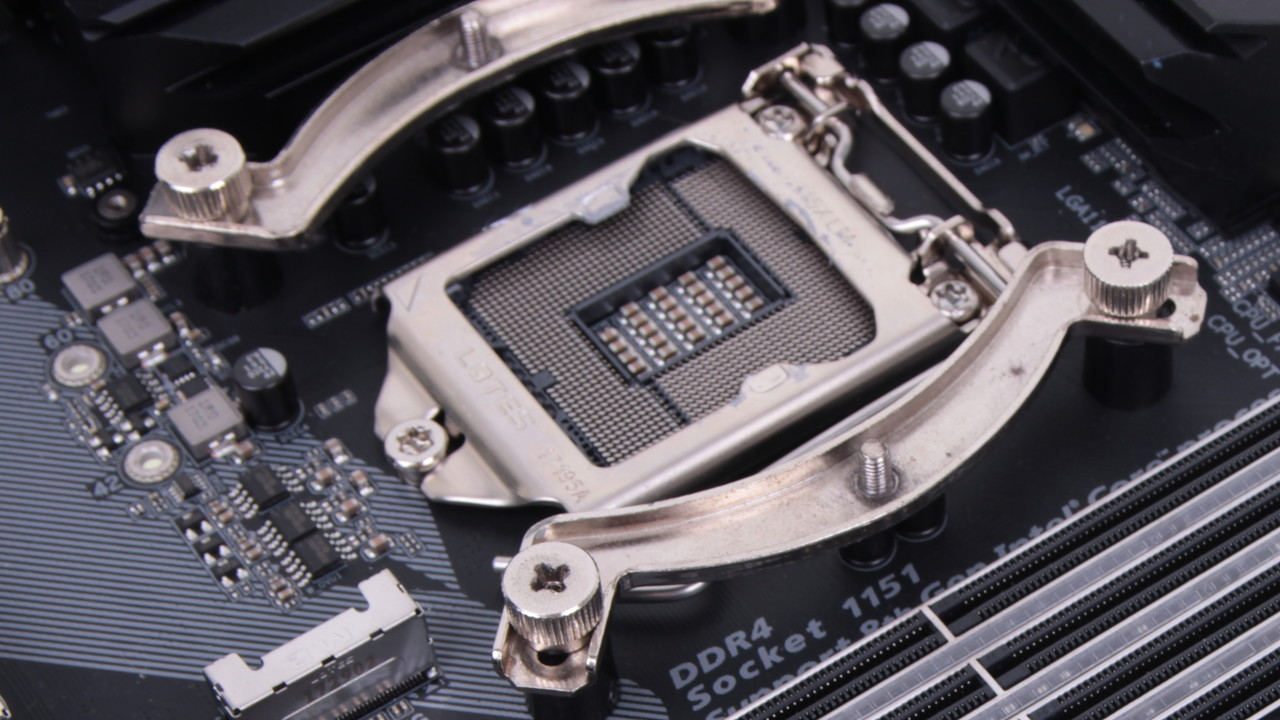

Sicherheitslücke Spectre: BIOS-Updates von ASRock, Asus, MSI, Gigabyte & EVGA

Zur Bekämpfung der Sicherheitslücke Spectre Variante 2 bedarf es unter Windows – stand heute – eines aktuellen Microcodes, der generell per BIOS-Update oder unter Windows 10 Version 1709 per Windows-Update eingespielt werden kann. Ein fortlaufend aktualisierter Überblick zu Updates von ASRock, Asus, EVGA, Gigabyte und MSI.

BIOS-Updates von Asus

Asus hat bereits am 5. Januar, als die Sicherheitslücken Meltdown und Spectre vorab publik wurden, eine ausführliche Liste an Mainboards mit Intel-Chipsätzen veröffentlicht, die laut Hersteller auch weiterhin Bestand hat. Sie umfasst die Chipsätze Z370, Z270, Z170, X299, X99, B150, B250, H270, H170, H110, Q270 und Q170. Auf Nachfrage teilte Asus der Redaktion mit, sich nach Abarbeitung dieser Liste auch „mit X79- und 9er-Serien-Chipsatz“ zu befassen – damit würden neben Haswell und Broadwell auch noch Sandy Bridge-E und Ivy Bridge-E einen Patch gegen Spectre 2 erhalten. Intel hat neuen Microcode für diese Generationen mittlerweile auch freigegeben.

Bereits seit Mitte Januar bietet Asus für viele Platinen erste Updates an, wenn auch mit der ersten Generation Microcode, die von Intel zwischenzeitig zurück gezogen wurde. Neuer Code steht aber mittlerweile für die meisten Generationen bereit. Seit Anfang März stellt Asus auf Basis dieser Revision jetzt erneut Updates bereit, den Anfang machen Platinen mit Z370-Chipsatz für Coffee Lake.

BIOS-Updates von ASRock

ASRock ist schon weiter. Der Hersteller hat nach ersten Z370-Platinen mittlerweile auch B150-Mainboards für Skylake und Kaby Lake mit der 2. Generation Microcode versorgt. Welche Serien noch folgen werden, darüber gibt der Hersteller hingegen noch keine Auskunft.

BIOS-Updates von MSI

MSI hat bisher ausschließlich Updates für Z370-Platinen mit der 1. Revision Microcode veröffentlicht, analog der von Asus gepflegten Liste aber auch Aktualisierungen für Z270, Z170, X299, X99, B150, B250, H270, H170, H110, Q270 und Q170 in Aussicht gestellt.

BIOS-Updates bei Gigabyte

Besser sieht es wiederum bei Gigabyte aus. Wie Asus bietet der Hersteller auch für viele ältere Platinen bereits Updates auf Basis der 1. Generation Microcode an und fasst den aktuellen Status übersichtlich zusammen. Und seit Anfang März gibt es auch bei Gigabyte für erste Modelle weitere Updates mit der fehlerbereinigten Fassung des Microcodes.

BIOS-Updates bei EVGA

EVGA hatte im Januar BIOS-Updates mit neuem Microcode für alle Platinen mit den Chipsätzen X299, Z370, Z270, Z170, X99) veröffentlicht, bis auf die Version für X299 aber nach Intels Rückruf vorerst wieder zurück gezogen. Neue Updates gibt es ebenso wenig wie Informationen zu älteren Platinen. Eine entsprechende Anfrage von Besitzern hat der Hersteller bisher mit der Aussage, „bisher keine entsprechenden Ankündigungen gemacht zu haben“, vertröstet.

Keine klaren Aussagen zu Update-Plänen

Auch zwei Monat nach Bekanntwerden der Sicherheitslücke liefert keiner der Hersteller abschließend eine Aussage dazu, bis zurück zu welcher Generation Mainboards ein Update erhalten werden. Im Januar konnten sich Hersteller hierbei noch auf Intel berufen, doch mittlerweile hat der Hersteller klar gemacht, dass es neuen Microcode bis zurück zu Penryn geben wird. Das älteste Modell ist also der Intel Core 2 Extreme QX9650 aus dem Jahr 2007.

Neuer Microcode per Windows Update

Keine Abhilfe schafft in diesem Zusammenhang Microsofts Veröffentlichung eines Updates für Windows 10, das den neuen Microcode ebenfalls enthält und früh genug im Boot-Prozess lädt: Es ist bisher nur für Windows 10 Version 1709 Fall Creators Update verfügbar und daran dürfte sich auch nichts ändern. Wachsen wird hingegen noch die Anzahl der darin enthaltenen neuen Micocodes. Bisher liefert es nur den neuen Microcode für Skylake, aber mehr soll folgen. In einer Vorschau auf Windows 10 „Redstone 5“ testet Microsoft das offensichtlich bereits.

Wichtig: Nach dem Update Status prüfen

Nicht nur weil viele BIOS-Updates uneindeutig beschriftet sind, sollten Anwender nach dem Update unbedingt prüfen, ob das System auch wirklich den Patch gegen Spectre 2 erhalten hat. Damit der aktiv ist, bedarf es in jedem Fall auch eines Updates des Betriebssystems. Geprüft werden kann der aktuelle Status beispielsweise mit dem Freeware-Tool inSpectre.

Die Meldung wurde auf den aktuellen Stand gebracht und um Informationen zum jüngst von Microsoft verteilten Update für Windows 10 Version 1709, das den neuen Microcode ohne BIOS-Update lädt, ergänzt.

Downloads

-

InSpectre Download [Archiviert]

4,3 SterneInSpectre prüft Windows-PCs auf die CPU-Sicherheitslücken Spectre und Meltdown.

- Version #8