Xiaolong

Lieutenant

- Registriert

- Sep. 2008

- Beiträge

- 762

Hallo zusammen,

ich habe hier ein kleines Problemchen. Da ich hinter einer CGNAT sitze mit meinem Starlink, das NAS und mein Rechner aber noch von außen zugänglich sein müssen, habe ich mir bei Strato einen kleinen Linuxserver gemietet. Auf diesem läuft aktuell Ubuntu 22.04. Wireguard ist installiert.

Als Hardware zu Hause habe ich eine Fritzbox 7590 AX im Einsatz. Diese sitzt hinter dem Starlink. Nun war meine Idee:

Fritzbox verbindet sich mit Stratoserver

Endgeräte verbinden sich mit Stratoserver

Das interne Netz (172.16.1.x) wird von außen nach innen über den Stratoserver geroutet.

Allerding lässt sich die Verbindung mit der Fritzbox nicht einrichten und die AVM Supportseiten geben keine weiteren Infos her. Mein Vorgehen:

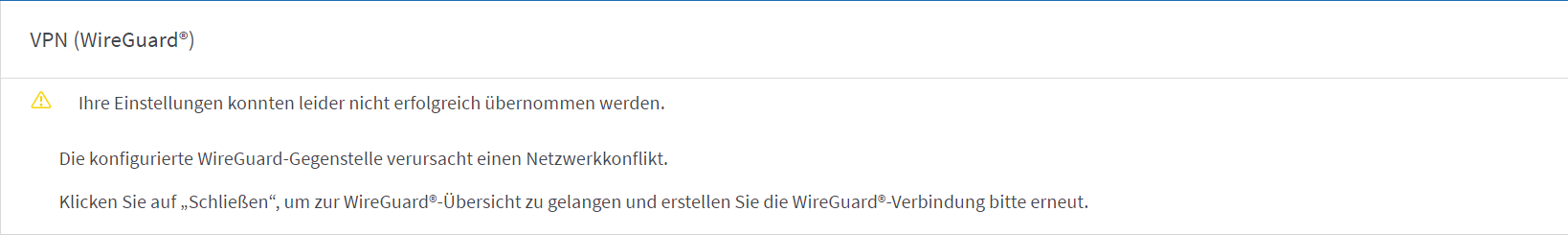

Internet » Freigaben » VPN (WireGuard) » Verbindung hinzufügen » Netzwerke koppeln oder spezielle Verbindungen herstellen » Ja (Wurde diese WireGuard®-Verbindung bereits auf der Gegenstelle erstellt?) » Name + Config auswählen und dann:

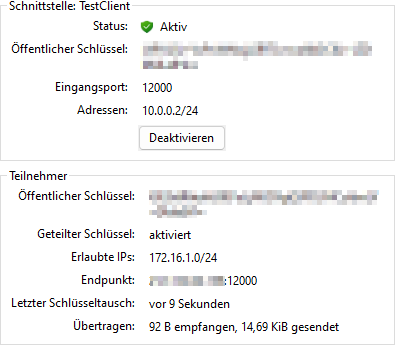

Nehme ich exakt die selbe Datei und schiebe diese in den Windows Desktopclient läuft die Verbindung sofort.

Handshake ist da und alles ist sauber. Hier noch die configs:

Handshake ist da und alles ist sauber. Hier noch die configs:

Weiß jemand warum die selbe Config auf dem Rechner funktioniert aber nicht in der Fritte?

Beste Grüße

Xiao

ich habe hier ein kleines Problemchen. Da ich hinter einer CGNAT sitze mit meinem Starlink, das NAS und mein Rechner aber noch von außen zugänglich sein müssen, habe ich mir bei Strato einen kleinen Linuxserver gemietet. Auf diesem läuft aktuell Ubuntu 22.04. Wireguard ist installiert.

Als Hardware zu Hause habe ich eine Fritzbox 7590 AX im Einsatz. Diese sitzt hinter dem Starlink. Nun war meine Idee:

Fritzbox verbindet sich mit Stratoserver

Endgeräte verbinden sich mit Stratoserver

Das interne Netz (172.16.1.x) wird von außen nach innen über den Stratoserver geroutet.

Allerding lässt sich die Verbindung mit der Fritzbox nicht einrichten und die AVM Supportseiten geben keine weiteren Infos her. Mein Vorgehen:

Internet » Freigaben » VPN (WireGuard) » Verbindung hinzufügen » Netzwerke koppeln oder spezielle Verbindungen herstellen » Ja (Wurde diese WireGuard®-Verbindung bereits auf der Gegenstelle erstellt?) » Name + Config auswählen und dann:

Nehme ich exakt die selbe Datei und schiebe diese in den Windows Desktopclient läuft die Verbindung sofort.

Code:

[Interface]

Address = 10.0.0.1/24

ListenPort = 12000

PrivateKey = ServerPrivateKey=

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = Peer1Key

PresharedKey = PreShareKey1

AllowedIPs = 10.0.0.2/32

[Peer]

PublicKey = Peer2Key

PresharedKey = PreShareKey2

AllowedIPs = 10.0.0.3/32

[Peer]

PublicKey = Peer3Key

PresharedKey = PreShareKey3

AllowedIPs = 10.0.0.4/32

[Peer]

PublicKey = Peer4Key

PresharedKey = PreShareKey4

AllowedIPs = 10.0.0.5/32

[Peer]

PublicKey = Peer5Key

PresharedKey = PreShareKey5

AllowedIPs = 10.0.0.6/32

Code:

[Interface]

Address = 10.0.0.2/24

ListenPort = 12000

PrivateKey = Private1Key

[Peer]

PublicKey = ServerPublicKey

PresharedKey = PreShareKey1

AllowedIPs = 172.16.1.0/24

Endpoint = XXX.XXX.XXX.XXX:12000Weiß jemand warum die selbe Config auf dem Rechner funktioniert aber nicht in der Fritte?

Beste Grüße

Xiao

Zuletzt bearbeitet: