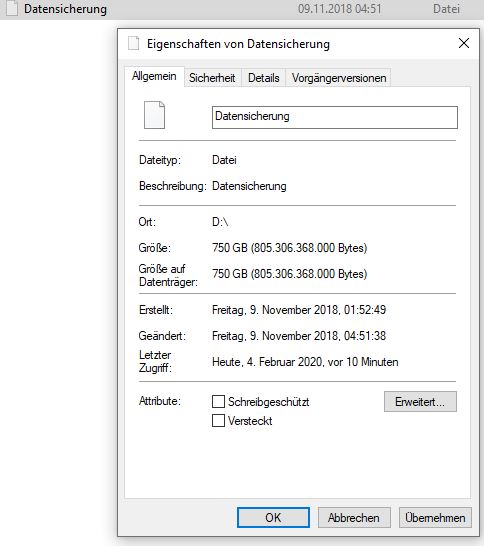

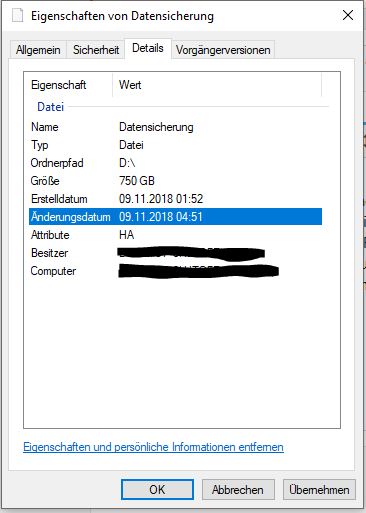

Ich musste auch direkt an

TrueCrypt/VeraCrypt denken. Da tippen die Nutzer mal schnell eine schöne, runde Zahl ein und fertig. Die Größe auf dem Datenträger stimmt auch genau überein. Ein Backup-Programm sollte normalerweise eine Dateiendung anhängen, ebenso ein virtueller Datenträger. Außerdem rechnen die mit "echten" Zahlen, die sich aus realen Laufwerkgrößen berechnen.

Sollte es sich wirklich um einen verschlüsselten Container handeln, kann man dies - prinzipbedingt - nur durch das Entschlüsseln mit dem entsprechenden Passwort beweisen (und dann gibt es noch versteckte Container -

hidden genannt - in Containern, die sich mit einem zweiten Passwort öffnen; das "normale" öffnet nur einen Fake-Container mit Alibi-Dateien, die man dort abgelegt hat). Es gibt aber eine Reihe von Indizien, die hier schön zusammengefasst sind:

https://www.raedts.biz/forensics/detecting-truecrypt-veracrypt-volumes/

- Verdächtige, große Datei ✔

- Größe durch 512 teilbar ✔

- keine Signatur erkannt ❔

- Entropie zu perfekt❔

Für

Signaturen wurden schon einige Methoden genannt. Unter Linux bietet sich das Tool file an (hier für Windows:

http://gnuwin32.sourceforge.net/packages/file.htm), sonst hat TrID (

https://mark0.net/soft-trid-e.html) noch einen sehr guten Ruf (verwendet raedts.biz auch). Ein Hex-Editor geht natürlich auch, um einen groben Überblick zu bekommen. Mir ist noch YARA eingefallen, das ist eigentlich eher als Virus-Scanner gedacht, ist aber grundlegend gesehen ein Interpreter für selbst geschriebene Signaturen. Links dazu:

https://github.com/Xumeiquer/yara-forensics https://github.com/EmersonElectricCo/fsf/tree/master/fsf-server/yara https://github.com/JusticeRage/Manalyze/blob/master/bin/yara_rules/magic.yara

Allgemein über Signaturen:

https://www.garykessler.net/library/file_sigs.html

Über

Entropie hat raedts.biz schon einiges geschrieben und auch Python-Code bereit gestellt. Das ist von der Idee sehr ähnlich zu dem Tipp von whats4 mit dem Komprimieren (Entropie ist in etwa die Unvorhersehbarkeit der Daten; vorhersehbare Daten, z.B. alles leer, lassen sich natürlich gut komprimieren).

Falls zu kein Python zur Hand haben solltest, guck mal auf

https://github.com/robvandenbrink/Ransomware-Scan-and-Replicate

Dort gibt es eine

entropy.exe, die dafür gedacht ist, von Ransomware verschlüsselte Dateien zu entdecken, also im Prinzip genau das, was wir wollen.

Nutzung:

- entropy.exe im gleichen Ordner platzieren wie die verdächtige Datei.

- Eine Kommandozeile öffnen.

- Z.B. Rechtsklick an eine leere Stelle im Fenster und dabei die Umschalt-Taste gedrückt halten und Powershell-Fenster hier öffnen.

- Oder im Startmenü nach cmd suchen und ausführen, dann muss allerdings der dort angezeigte Pfad überein stimmen. Also verdächtige Datei nach C:/User/Benutzername kopieren oder sich mit cd Ordnername durchhangeln (cd .. bringt einen eine Ebene nach oben, Tabulator bietet Autovervollständigung, cd /D ist nötig, um auf ein anderes Laufwerk zu wechseln, also cd /D D:).

- Oder einfach nach cmd suchen und direkt cd /D D: eingeben

- Nun eingeben: entropy.exe Datensicherung (Tabulator bietet Autovervollständigung)

- Die ausgegebene Zahl sollte ungefähr 7.99998 oder größer sein, 7.9999x reicht nicht, das erreichen auch ZIP-Dateien oder Videos. Kannst ja mal vergleichen.