Hi,

da ein diskpart clean all keine hundertprozentige Sicherheit beim löschen einer SSD gewährleistet, verwendet man den Secure Erase. Einige Hersteller bieten Tools an um ihre SSDs mit diesem Befehl löschen zu können, allerdings nicht alle. Daher möchte ich euch in der folgenden Anleitung erklären, wie ihr diesen Befehl unabhängig vom Hersteller nutzen könnt.

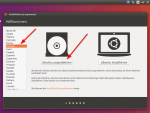

Schritt 1: Ladet euch die aktuellste Ubuntu-ISO herunter und brennt das Image mit einem Brennprogramm eurer Wahl auf eine DVD oder erstellt euch einen Boot-Stick mittels Rufus.

Schritt 2: Nach erfolgreichem booten stellt die Sprache auf Deutsch um und probiert Ubuntu aus:

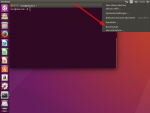

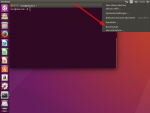

Schritt 3: Stellt das Tastenlayout oben rechts von EN auf DE um.

Schritt 4: Klickt auf das Ubuntu-Symbol oben links und tippt Terminal ein und bestätigt mit Enter:

Schritt 5: Nachdem das Terminal geöffnet ist macht euch mit dem Befehl sudo -i zum "Administrator":

Schritt 6: Nun ermitteln wir das zu löschende Laufwerk mit dem Befehl hdparm -i /dev/sd?:

Hinweis: In unserem Beispiel hat das Laufwerk die Bezeichnung /dev/sda was üblich ist, wenn es die erste angeschlossene SATA-Platte am PC ist. Man erkennt das richtige Laufwerk auch gut an der Größe.

Schritt 7: Mit dem Befehl hdparm -I /dev/sda ermitteln wir nun, ob wir die SSD löschen können.

Schritt 8: Sollte im Bereich "Security" der Begriff "frozen" ohne "not" davor stehen, müssen wir den PC kurz in den Bereitschaftsmodus bringen:

Schritt 9: Nachdem wir den PC mittels drücken der Powertaste etc. wieder aufgeweckt haben, prüfen wir erneutden Zustand mittels hdparm -I /dev/sda. Nun sollte "not frozen" stehen.

Schritt 10: Jetzt vergeben wir einen temporären Sicherheitsschlüssel den ihr euch ausdenken könnt mit folgendem Befehl: hdparm --user-master u --security-set-pass computerbase /dev/sda

Schritt 11: Mit folgendem Befehl führen wir nun den Secure Erase aus:

ACHTUNG! Alle Daten werden nach diesem Befehl unwiderruflich gelöscht!

hdparm --user-master u --security-erase computerbase /dev/sda

to be continued...

@Mods: Ich wäre froh, wenn ihr auch diesen Beitrag von mir oben anpinnen könntet!

Gruß

Kümmel

da ein diskpart clean all keine hundertprozentige Sicherheit beim löschen einer SSD gewährleistet, verwendet man den Secure Erase. Einige Hersteller bieten Tools an um ihre SSDs mit diesem Befehl löschen zu können, allerdings nicht alle. Daher möchte ich euch in der folgenden Anleitung erklären, wie ihr diesen Befehl unabhängig vom Hersteller nutzen könnt.

Schritt 1: Ladet euch die aktuellste Ubuntu-ISO herunter und brennt das Image mit einem Brennprogramm eurer Wahl auf eine DVD oder erstellt euch einen Boot-Stick mittels Rufus.

Schritt 2: Nach erfolgreichem booten stellt die Sprache auf Deutsch um und probiert Ubuntu aus:

Schritt 3: Stellt das Tastenlayout oben rechts von EN auf DE um.

Schritt 4: Klickt auf das Ubuntu-Symbol oben links und tippt Terminal ein und bestätigt mit Enter:

Schritt 5: Nachdem das Terminal geöffnet ist macht euch mit dem Befehl sudo -i zum "Administrator":

Schritt 6: Nun ermitteln wir das zu löschende Laufwerk mit dem Befehl hdparm -i /dev/sd?:

Hinweis: In unserem Beispiel hat das Laufwerk die Bezeichnung /dev/sda was üblich ist, wenn es die erste angeschlossene SATA-Platte am PC ist. Man erkennt das richtige Laufwerk auch gut an der Größe.

Schritt 7: Mit dem Befehl hdparm -I /dev/sda ermitteln wir nun, ob wir die SSD löschen können.

Schritt 8: Sollte im Bereich "Security" der Begriff "frozen" ohne "not" davor stehen, müssen wir den PC kurz in den Bereitschaftsmodus bringen:

Schritt 9: Nachdem wir den PC mittels drücken der Powertaste etc. wieder aufgeweckt haben, prüfen wir erneutden Zustand mittels hdparm -I /dev/sda. Nun sollte "not frozen" stehen.

Schritt 10: Jetzt vergeben wir einen temporären Sicherheitsschlüssel den ihr euch ausdenken könnt mit folgendem Befehl: hdparm --user-master u --security-set-pass computerbase /dev/sda

Schritt 11: Mit folgendem Befehl führen wir nun den Secure Erase aus:

ACHTUNG! Alle Daten werden nach diesem Befehl unwiderruflich gelöscht!

hdparm --user-master u --security-erase computerbase /dev/sda

to be continued...

@Mods: Ich wäre froh, wenn ihr auch diesen Beitrag von mir oben anpinnen könntet!

Gruß

Kümmel

Zuletzt bearbeitet: